- GTI Teknoloji

- Trellix Application and Change Control

Trellix Application and Change Control

Trellix Application and Change Control

Cihazlarda, sunucularda ve masaüstlerinde yalnızca güvenilen uygulamaların çalıştığından emin olun.

Benefits

-

Reduce risk from unauthorized applications

-

Uzaktan saldırı veya sosyal mühendislik yoluyla kontrol noktalarına, sunuculara ve sabit cihazlara yönelik Advaced Persistent Threats (APTs) işletmenizi korumayı giderek zorlaştırıyor. Trellix Application Control, siber suçluları alt etmenize yardımcı olur ve işinizi güvenli ve üretken tutar.

-

Implement the Right Security Posture

-

Kullanıcılar, sosyal ve bulut özellikli iş dünyalarında uygulamaları kullanmak için daha fazla esneklik talep ettikçe, Trellix Application Control, kuruluşlara tehdit önleme için beyaz liste stratejilerini en üst düzeye çıkarma seçenekleri sunar.

-

Help Users Become Part of the Solution

-

Bilinmeyen uygulamalar için Trellix Application Control, IT'ye kullanıcıların yeni uygulamaları yüklemelerini sağlamak için birden fazla yol sunar: Kullanıcı Bildirimleri ve kullanıcının kendi onayları.

-

Intelligent Whitelisting

Yetkisiz uygulamaların yürütülmesini engelleyerek sıfırıncı gün ve APT saldırılarını önler.

-

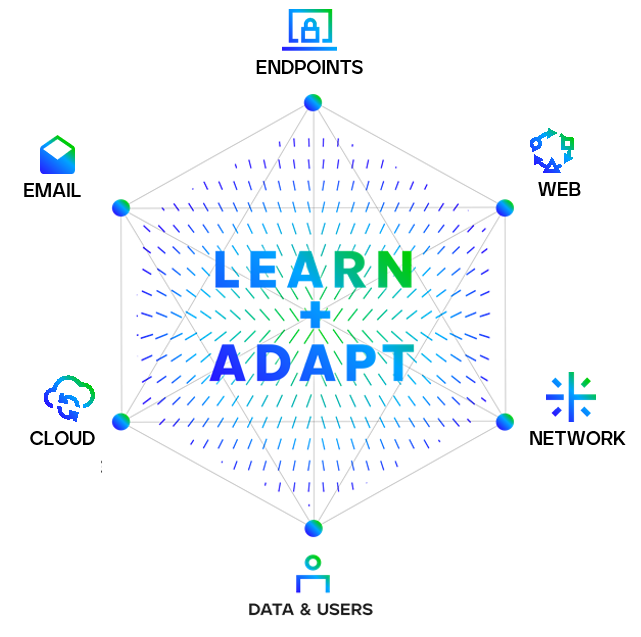

Complete and Fast Response

Dosyaların, mesajların ve gönderenlerin itibarını gerçek zamanlı olarak izlemek için dünya çapında milyonlarca sensör kullanan özel bir teknoloji olan Trellix Global Threat Intelligence'ın (Trellix GTI) küresel tehdit istihbaratı ile geliştirilmiştir.

-

Watch and Learn in Observation Mode

Beyaz liste kilidini zorlamadan dinamik masaüstü ortamları için ilkeleri keşfedin.

-

Powerful, Built-In Suggestions

Ortamınızdaki güvenlik açıklarını, uyumluluk ve güvenlik sorunlarını hızlı bir şekilde bulmak ve düzeltmek için envanter aramasını ve önceden tanımlanmış raporları kullanın.

-

Advanced Execution Control

Trellix Application Control, gelişmiş koruma için dosya adı, işlem adı, üst işlem adı, komut satırı parametreleri ve kullanıcı adına dayalı kuralları birleştirmenizi sağlar.

Key Advantages

- Gömülü cihazlarınızda nelerin çalıştığını kontrol ederek ve bu cihazlardaki belleği koruyarak güvenlik riskinizi en aza indirir

- Erişim vermenizi, kontrolü elinizde tutmanızı ve destek maliyetlerini azaltmanızı sağlar

- Seçici yaptırımlar

- Deploy and forget

- Cihazlarınızı uyumluluğa ve denetime hazır hale getirmenizi sağlar

- Gerçek zamanlı görünürlük

- Kapsamlı denetim

- Aranabilir değişiklik arşivi

- Closed-loop reconciliation

Size en uygun çözümü sunmak için buradayız.

Kurumsal

İletişim

-

-

-

Poligon Cad. Buyaka

2 Sit. 3.Blok NO:8C/1

Ümraniye /İstanbul -

Baku White City Office

Building 5th floor,25 Nobel

Ave, Baku 1025,Azerbaijan

©2023 GTI - Cyber Security Services